可編輯區(qū)塊鏈: 模型、技術與方法

發(fā)布時間:2020-07-21 13:35:02

可編輯區(qū)塊鏈是區(qū)塊鏈領域新興而頗有爭議的熱點課題, 致力于在保障區(qū)塊鏈安全可信等良好性質的前提下實現(xiàn)鏈上數(shù)據(jù)的可控編輯操作. 本文系統(tǒng)性地梳理和研究了可編輯區(qū)塊鏈技術在信息安全和監(jiān)管等領域面臨的現(xiàn)實需求, 提出了可編輯區(qū)塊鏈的工作框架, 并從數(shù)據(jù)修改、刪除、插入、過濾和隱藏五個環(huán)節(jié)詳細闡述了可編輯區(qū)塊鏈的技術與方法, 最后討論了該領域亟需解決的若干關鍵問題.

【摘要】 可編輯區(qū)塊鏈是區(qū)塊鏈領域新興而頗有爭議的熱點課題, 致力于在保障區(qū)塊鏈安全可信等良好性質的前提下實現(xiàn)鏈上數(shù)據(jù)的可控編輯操作. 本文系統(tǒng)性地梳理和研究了可編輯區(qū)塊鏈技術在信息安全和監(jiān)管等領域面臨的現(xiàn)實需求, 提出了可編輯區(qū)塊鏈的工作框架, 并從數(shù)據(jù)修改、刪除、插入、過濾和隱藏五個環(huán)節(jié)詳細闡述了可編輯區(qū)塊鏈的技術與方法, 最后討論了該領域亟需解決的若干關鍵問題.

【關鍵詞】區(qū)塊鏈 可編輯區(qū)塊鏈 比特幣 變色龍哈希函數(shù)

引用格式 袁勇, 王飛躍. 可編輯區(qū)塊鏈: 模型、技術與方法. 自動化學報, 2020, 46(5): 831?846.

Editable Blockchain: Models, Techniques and Methods

YUAN Yong, WANG Fei-Yue

Abstract The editable blockchain is a novel but controversial topic in blockchain research, aiming at editing the blockchain data without undermining their desirable features such as security and trustability. In this paper, we systematically analyze and address the requirements for editable blockchains in information security and regulation, and present a working framework of editable blockchains. We also investigate the detailed models, techniques and methods in redacting, deleting, inserting, filtering and hiding data on blockchains, and discuss some open problems. Our purpose is to provide helpful reference and guidance for future research and development in this novel area.

Key words Blockchain editable, blockchain Bitcoin, chameleon hash function

Citation Yuan Yong, Wang Fei-Yue. Editable blockchain: models, techniques and methods. Acta Automatica Sinica, 2020, 46(5): 831?846.

區(qū)塊鏈是以比特幣為代表的數(shù)字加密貨幣體系的核心支撐技術, 是一種全新的去中心化基礎架構與分布式計算范式[1-2]. 區(qū)塊鏈的技術特點可以歸納為“TRUE”和“DAO”, 前者表示可信(Trustable)、可靠(Reliable)、可用(Usable)和高效(Effective, efficient), 其中高效指的是區(qū)塊鏈技術將帶來社會運行效率和效果的提高; 而后者則表示分布式與去中心化(Distributed, decentralized)、自主性與自動化(Autonomous, automated)、組織化和有序性(Organized, ordered)[3]. 因此, 區(qū)塊鏈被視為引發(fā)下一次產(chǎn)業(yè)革命的核心要素之一, 有助于打造未來的智能產(chǎn)業(yè)和數(shù)字經(jīng)濟新生態(tài). 2019年10月, 中央政治局第十八次集體學習聚焦區(qū)塊鏈技術, 強調“區(qū)塊鏈是我國核心技術自主創(chuàng)新的重要突破口”. 國際如Facebook、IBM、摩根大通, 國內如百度、騰訊、阿里巴巴等企業(yè)相繼布局區(qū)塊鏈技術. 顯然, 區(qū)塊鏈已經(jīng)站在新一代信息技術的最前沿.

區(qū)塊鏈技術自誕生伊始就帶有極其鮮明的技術特色. 其中, 去中心化和不可篡改無疑最具革命性, 被認為是區(qū)塊鏈機器的“信任之源”. 正是基于這些技術特色, 區(qū)塊鏈可以使得互不信任的分布式節(jié)點“共享”同一份數(shù)據(jù)賬本、通過共識算法和激勵機制實現(xiàn)區(qū)塊鏈的協(xié)同“共治”、最終“共建”一個安全可信的生態(tài)系統(tǒng), 并可望在數(shù)字經(jīng)濟和社會治理等領域提供重要的技術支撐[4]. 然而, 近年來的應用實踐使得人們逐漸意識到: 去中心化和不可篡改性是一柄雙刃劍, 其在為區(qū)塊鏈數(shù)據(jù)奠定堅實的安全和信任基礎的同時, 也極大地限制了區(qū)塊鏈技術在實踐中的應用前景.

因此, 區(qū)塊鏈相關研究和應用實踐正呈現(xiàn)出從“烏托邦”回歸現(xiàn)實的趨勢. 一方面, 完全去中心化的公有鏈(非授權區(qū)塊鏈)受性能、效率和部署成本等限制, 短期內難以在某些關鍵業(yè)務場景和領域得到廣泛應用, 因而催生了服務于現(xiàn)實場景的、自主可控的“主權”區(qū)塊鏈(授權區(qū)塊鏈), 例如多中心化的聯(lián)盟鏈和完全中心化的私有鏈. 記賬權重新回歸到少數(shù)人手中[5-6]. 另一方面, 不可篡改性使得數(shù)據(jù)一旦上鏈即可安全和永久存儲, 然而在實踐應用中, 這種特性使得區(qū)塊鏈為各類虛假新聞和不良信息提供了更好的發(fā)布和傳播渠道, 對區(qū)塊鏈信息內容安全乃至社會輿論環(huán)境帶來負面影響, 因而迫切需要安全、便捷、可控的技術手段來更新鏈上關鍵數(shù)據(jù)并清除有害數(shù)據(jù)[7].

本文主要關注區(qū)塊鏈數(shù)據(jù)編輯技術. 就研究現(xiàn)狀而言, 該領域目前雖是小范圍探索, 但有實際應用和國家監(jiān)管的雙重需求驅動, 因而在最近兩三年內快速發(fā)展. 現(xiàn)有文獻中, 支持數(shù)據(jù)編輯操作的區(qū)塊鏈研究通常冠以可編輯(Editable)、可修改(Redactable/correctable)、可重寫(Rewritable)或者可變異(Mutable)等字樣, 其含義略有差異. 在本文中, 我們認為“可編輯”的研究范疇更大, 并以可編輯區(qū)塊鏈統(tǒng)稱那些支持針對鏈上數(shù)據(jù)的增、刪、改等操作的區(qū)塊鏈.

本文組織結構如下: 第1節(jié)主要介紹可編輯區(qū)塊鏈的現(xiàn)實需求和研究框架;

第2節(jié)給出了區(qū)塊鏈的模型表示以及變色龍哈希函數(shù)、秘密共享等關鍵技術; 第3節(jié)至第7節(jié)從數(shù)據(jù)修改、刪除、插入、過濾和隱藏五個方面,

系統(tǒng)性地闡述了可編輯區(qū)塊鏈的模型、技術與方法; 第8節(jié)討論了可編輯區(qū)塊鏈亟需解決的問題與挑戰(zhàn), 以及未來研究方向; 第9節(jié)總結全文.

1.可編輯區(qū)塊鏈: 現(xiàn)實需求與研究框架

1.1 現(xiàn)實需求

可編輯區(qū)塊鏈是近年來新興而頗有爭議的研究課題. 部分研究者認為不可篡改性是區(qū)塊鏈技術不可動搖的重要根基, 而數(shù)據(jù)編輯技術將會在去中心化的記賬權之上增加中心化的編輯權這一“漏洞”, 從而使得區(qū)塊鏈數(shù)據(jù)在達成共識并上鏈后, 再次面臨著中心化、甚至是惡意的數(shù)據(jù)篡改. 這種觀點固然存在其內在的合理性, 然而從區(qū)塊鏈應用實踐來看, 目前區(qū)塊鏈技術在信息監(jiān)管、隱私保護、數(shù)據(jù)更新、可擴展性等四個方面都存在切實的數(shù)據(jù)編輯需求, 迫切需要研究和應用可編輯區(qū)塊鏈技術.

1) 從信息監(jiān)管角度來講, 目前區(qū)塊鏈領域的研究和應用更多地強調鏈上數(shù)據(jù)的存儲與傳輸安全, 而忽略了更為重要的信息內容安全, 主要表現(xiàn)在: a)缺乏必要的上鏈信息審核與評估機制. 大多數(shù)區(qū)塊鏈系統(tǒng)的驗證者(礦工)重點核查上鏈信息的語法正確性, 而忽略了信息內容的語義合理性甚至是真實性[8]; b)鏈上數(shù)據(jù)的搜索與甄別機制尚不完善, 傳統(tǒng)的互聯(lián)網(wǎng)大數(shù)據(jù)分析、監(jiān)控與預警技術短期內難以應用于新興的區(qū)塊鏈架構, 因此不良信息上鏈后很難及時、準確地發(fā)現(xiàn)與預警; c)區(qū)塊鏈的公開透明性和不可篡改性, 使得不良信息將帶來大范圍、持續(xù)性甚至是永久性的負面影響. 由此可見, 區(qū)塊鏈已成為規(guī)避監(jiān)管、發(fā)布不良信息的有效途徑, 任何人都可以極低的成本發(fā)布信息, 從而使得區(qū)塊鏈處于輿論監(jiān)管的“失控”狀態(tài), 為國家信息安全和網(wǎng)絡安全帶來潛在威脅. 另外, 比特幣和以太坊等區(qū)塊鏈已被證實存在色情鏈接、計算機病毒、僵尸網(wǎng)絡等內容, 從區(qū)塊鏈用戶角度來講, 加入并運行區(qū)塊鏈節(jié)點就意味著存儲和傳播這些非法內容, 從而將面臨著潛在的法律風險.

2) 從隱私保護角度來講, 區(qū)塊鏈技術可能與某些強調保護用戶隱私、規(guī)避敏感內容的法律法規(guī)相悖. 例如, 2018年歐盟出臺的 《通用數(shù)據(jù)保護條例(General Data Protection Regulation, GDPR)》中明確規(guī)定: 用戶具有“被遺忘權(Right to be forgotten), 即用戶個人可以要求責任方隱藏或者刪除關于自己的隱私數(shù)據(jù)記錄, 這對于既無中心化責任方又不可篡改的區(qū)塊鏈來說顯然是不可實現(xiàn)的[9]. 雖然近年來以隱私保護為目的的加密貨幣(如ZCash和Monero)快速發(fā)展, 然而要從根本上實現(xiàn)區(qū)塊鏈的GDPR兼容性, 就必須首先實現(xiàn)鏈上數(shù)據(jù)的可編輯性.

3) 從數(shù)據(jù)更新角度來講, 區(qū)塊鏈的技術本質之一是去中心化的數(shù)據(jù)庫, 其在數(shù)據(jù)采集、傳輸、驗證直至上鏈過程中都可能會存在由于主觀故意或者客觀疏忽而導致的錯誤數(shù)據(jù), 因而需要數(shù)據(jù)編輯技術來修改錯誤數(shù)據(jù)、更新陳舊數(shù)據(jù). 目前處理這類錯誤數(shù)據(jù)的方式主要是硬分叉, 例如2016年以太坊“The DAO”項目由于智能合約的漏洞而導致的社區(qū)分裂和鏈上硬分叉. 這對于區(qū)塊鏈生態(tài)來說是巨大的安全隱患和資源浪費[10-11].

4) 從可擴展性角度來講, 區(qū)塊鏈(特別是公有鏈)數(shù)據(jù)規(guī)模的不斷增長, 使得存儲和驗證鏈上數(shù)據(jù)的開銷不斷增加. 數(shù)據(jù)顯示, 截止到2020年初, 比特幣全節(jié)點的區(qū)塊鏈賬本已經(jīng)超過200 GB且每年穩(wěn)定地增長約52GB, 以太坊全節(jié)點賬本已經(jīng)超過400 GB, 存檔節(jié)點數(shù)據(jù)規(guī)模已經(jīng)超過4TB. 一方面, 持續(xù)增長的全節(jié)點存儲空間將導致全節(jié)點比例持續(xù)下降, 從而使得區(qū)塊鏈中心化趨勢加劇. 另一方面, 區(qū)塊鏈節(jié)點驗證歷史數(shù)據(jù)的計算開銷也必將提高[12]. 因此, 在不破壞區(qū)塊鏈完整性和安全性的前提下, 適當?shù)貏h除非關鍵歷史數(shù)據(jù)將是提高區(qū)塊鏈性能和可擴展性的重要手段.

由此可見, 可編輯區(qū)塊鏈具有明確而迫切的現(xiàn)實需求. 通過技術創(chuàng)新和機制設計, 實現(xiàn)區(qū)塊鏈的可編輯性和安全可信性的有機融合, 將能夠進一步促進區(qū)塊鏈技術脫虛向實、實現(xiàn)大規(guī)模落地應用.

1.2 研究框架

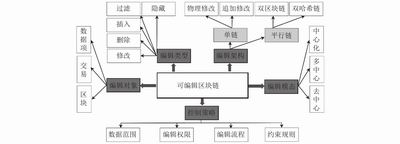

本文提出的可編輯區(qū)塊鏈研究框架如圖1所示. 一般來說, 可編輯區(qū)塊鏈通常從編輯類型、編輯對象、編輯模態(tài)、編輯架構和控制策略五個側面加以研究.

圖1 可編輯區(qū)塊鏈的研究框架

Fig.1 Research framework of editable blockchain

1) 按照數(shù)據(jù)操作類型, 可以分為修改、刪除、插入、過濾和隱藏共五類編輯操作. 其中, 數(shù)據(jù)過濾是面向上鏈前數(shù)據(jù)的篩選和凈化過程, 致力于在數(shù)據(jù)上鏈之前, 最大限度地識別不良信息并阻止其通過區(qū)塊鏈的共識驗證過程; 其他四類則均是面向鏈上數(shù)據(jù)的操作. 理論上講, 數(shù)據(jù)修改是普適性的技術, 即支持數(shù)據(jù)任意修改的區(qū)塊鏈技術必然也支持數(shù)據(jù)的任意插入、刪除和隱藏.

2) 按照數(shù)據(jù)編輯對象, 可以分為區(qū)塊級、交易級和數(shù)據(jù)項級編輯操作. 區(qū)塊級編輯技術粒度最大, 只可以替換完整的區(qū)塊而無法精準定位和修改區(qū)塊中的特定數(shù)據(jù); 交易級和數(shù)據(jù)項級編輯技術粒度相對較小, 前者重點針對區(qū)塊中的金融交易數(shù)據(jù)(例如交易金額和接收方地址等), 而后者則側重于非金融文本數(shù)據(jù)(例如OP_RETURN類交易附言或其他文本數(shù)據(jù)). 通常來說, 交易級編輯技術將會改變區(qū)塊鏈內部的交易邏輯流和價值分配體系, 是強上下文相關的編輯操作, 因而難度更高. 例如, 簡單的修改一筆交易的金額可能就會憑空“創(chuàng)造”或者“燃燒”一定數(shù)量的加密貨幣、進而導致其后續(xù)交易失效.

3) 按照數(shù)據(jù)編輯模態(tài), 可以分為中心化、多中心化和去中心化的數(shù)據(jù)編輯, 表示數(shù)據(jù)編輯權限(包括請求權、驗證權和修改權)是否屬于特定的中心化機構或者實體. 可編輯區(qū)塊鏈中, 面向記賬權競爭的共識過程與面向編輯權競爭的共識過程可能是相對獨立的, 因此上述三種編輯模態(tài)并不一定與私有鏈、聯(lián)盟鏈和公有鏈一一對應(盡管大多數(shù)情況確實如此).

4) 按照數(shù)據(jù)編輯架構, 可以分為單鏈架構和平行鏈架構. 前者仍然維護單一的線性區(qū)塊鏈條, 通過變色龍哈希函數(shù)等特定的技術手段實現(xiàn)區(qū)塊數(shù)據(jù)的定點物理修改、或者在后續(xù)區(qū)塊中追加修改后的新數(shù)據(jù); 后者則是維護獨立運行的兩條或多條平行鏈實現(xiàn)數(shù)據(jù)修改, 例如兩條平行的區(qū)塊鏈或者兩條平行的哈希鏈等.

5) 區(qū)塊鏈編輯過程一般有明確的控制策略, 詳細規(guī)定涉及的數(shù)據(jù)范圍(哪些數(shù)據(jù)可以被編輯)、編輯權限(如何確定誰有請求編輯的權限、誰有驗證新數(shù)據(jù)正確性的權限、以及誰有最終實施編輯操作的權限)、編輯流程(實施編輯操作有哪些具體步驟)、約束規(guī)則(編輯過程中涉及哪些規(guī)則與約束條件)等要素. 控制策略的設計與實施一般取決于實際場景需求.

值得一提的是, 在分布式和去中心化的區(qū)塊鏈系統(tǒng)中, 真正在所有節(jié)點上完全實現(xiàn)修改、刪除等編輯操作是不可能實現(xiàn)的. 部分區(qū)塊鏈節(jié)點可以通過單方面地不執(zhí)行編輯操作、拒絕升級甚至硬分叉等手段來保存修改前的數(shù)據(jù). 在這些情況下, 目前尚缺乏有效手段實現(xiàn)數(shù)據(jù)的強制編輯. 此外, 現(xiàn)有文獻中還包括鏈上數(shù)據(jù)的搜索、查詢、分析等操作的相關研究, 但這些操作并不會改變鏈上數(shù)據(jù), 因此我們認為其不屬于可編輯區(qū)塊鏈的研究范疇.

2.可編輯區(qū)塊鏈: 模型與技術

2.1模型與符號表示

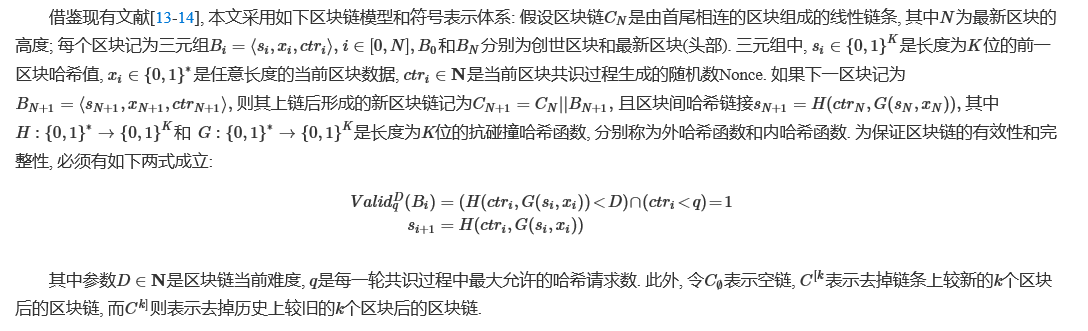

2.2 變色龍哈希函數(shù)

顯然, 掌握陷門密鑰就意味著擁有區(qū)塊鏈的修改權, 因此陷門密鑰的管理對于變色龍哈希函數(shù)來說至關重要. 對于私有鏈來說, 陷門密鑰一般由可信的中心化驗證者掌握, 可以實現(xiàn)任意鏈上數(shù)據(jù)的修改操作; 而對于多中心和去中心化的聯(lián)盟鏈和公有鏈來說, 陷門密鑰則須在多個(固定的或者可變的)驗證者之間共享, 由驗證者之間的共識過程決定是否和如何修改區(qū)塊數(shù)據(jù), 這種針對修改權的共識過程可以與驗證區(qū)塊數(shù)據(jù)的共識過程相互獨立. 從安全角度考慮, 掌握陷門密鑰和數(shù)據(jù)修改權的驗證者必須是事前不可預測的, 以避免針對性的安全攻擊. 因此, 現(xiàn)有研究的常見思路一方面是每個驗證者都可以擁有陷門密鑰, 但所有驗證者共同采用分布式隨機數(shù)生成協(xié)議生成一個隨機數(shù), 并據(jù)此選擇對應的驗證者來實施修改操作[17]; 另一方面是基于秘密共享方案, 使得具有修改權限的驗證者共享陷門密鑰, 并通過投票共識過程來決定和實施修改操作[14, 18-19].

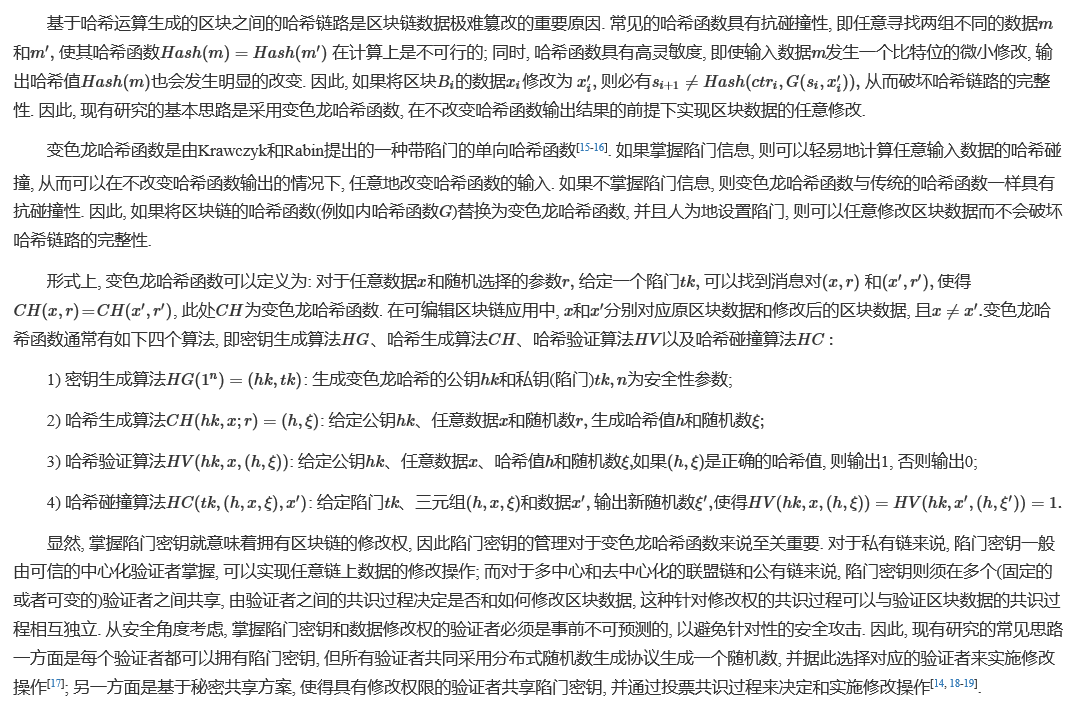

2.3 秘密共享

3. 數(shù)據(jù)修改技術

本節(jié)將闡述若干具有代表性的鏈上數(shù)據(jù)修改技術. 限于篇幅, 本節(jié)重點闡述其技術思路和特點, 略去相關的背景知識和詳細的算法細節(jié).

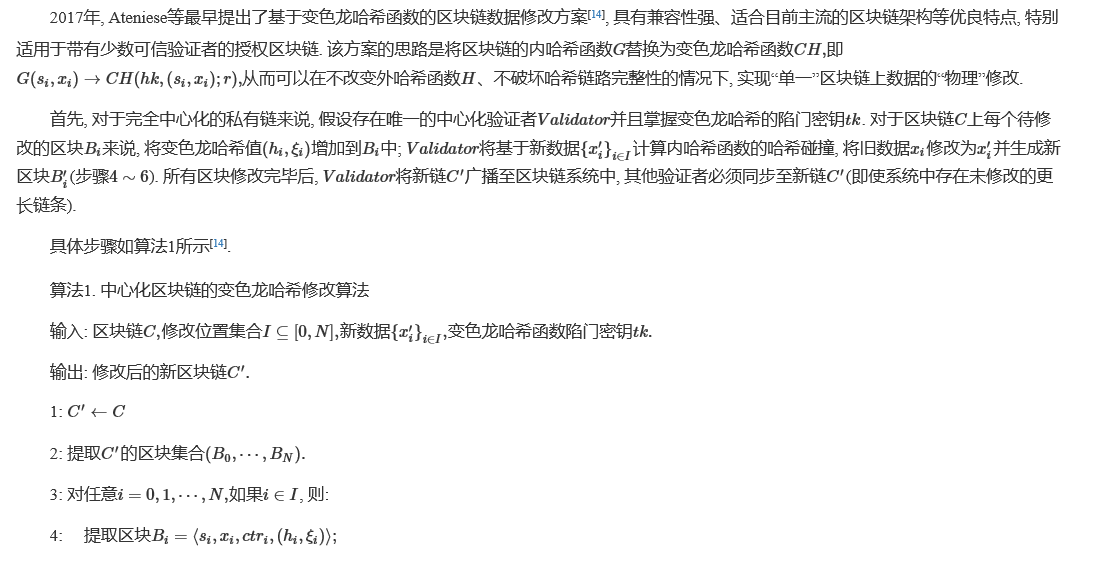

3.1 單鏈條物理修改模式

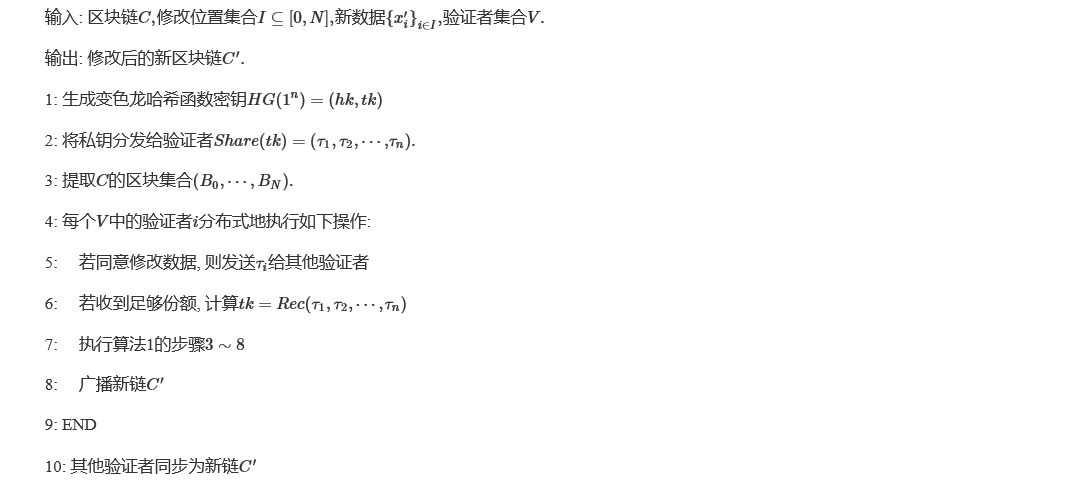

其次, 對于多中心或者去中心化區(qū)塊鏈來說, 可以通過秘密共享技術將陷門密鑰安全地分發(fā)給預定義的驗證者集合. 該集合對于聯(lián)盟鏈來說可以是固定的“聯(lián)盟驗證者”集合, 對于公有鏈來說既可以是全部驗證者(礦工)集合, 也可以是按照特定規(guī)則選出的驗證者集合(例如算力排名前10位的礦工或者礦池). 需要修改鏈上數(shù)據(jù)時, 驗證者將會啟動安全多方計算協(xié)議, 以分布式方式共同執(zhí)行算法1, 從而實現(xiàn)鏈上數(shù)據(jù)修改. 需要說明的是, 由于采用了秘密共享和安全多方計算等較為復雜的密碼學工具來管理變色龍哈希陷門密鑰, 實驗結果顯示這種方案在驗證者集合規(guī)模較大(例如超過200個)時的性能比較差, 因此實際上并不適合完全去中心化的非授權公有鏈場景.

具體步驟如算法2所示.

算法2. 去中心化區(qū)塊鏈的變色龍哈希修改算法

Ateniese方案是目前較為完備的數(shù)據(jù)修改方案,可以實現(xiàn)單條區(qū)塊鏈數(shù)據(jù)的物理修改,并且已由咨詢公司埃森哲(Assenture)獲得授權專利.然而,該方案存在若干潛在的問題: 首先是只能進行區(qū)塊級修改,即必須完整地替換整個區(qū)塊,因而粒度太大;其次是缺乏內容驗證,算法修改數(shù)據(jù)時并不驗證內容的正確性,而僅通過變色龍哈希確保哈希鏈路的完整性, 因而掌握陷門的惡意用戶可以任意篡改鏈上數(shù)據(jù);再次是存在陷門密鑰曝光問題,驗證者可以通過哈希碰撞推斷出陷門密鑰,而且一旦重構陷門后即可多次修改數(shù)據(jù),存在可控性和安全性隱患,該問題有望通過臨時陷門(Ephemeral trapdoor)來解決[21-22];最后是數(shù)據(jù)修改只需有權修改的驗證者之間達成共識即可,而不需要生成區(qū)塊的驗證者同意,這不適合某些存在區(qū)塊獎勵、需要出塊人同意的場景.

3.2 單鏈條追加修改模式

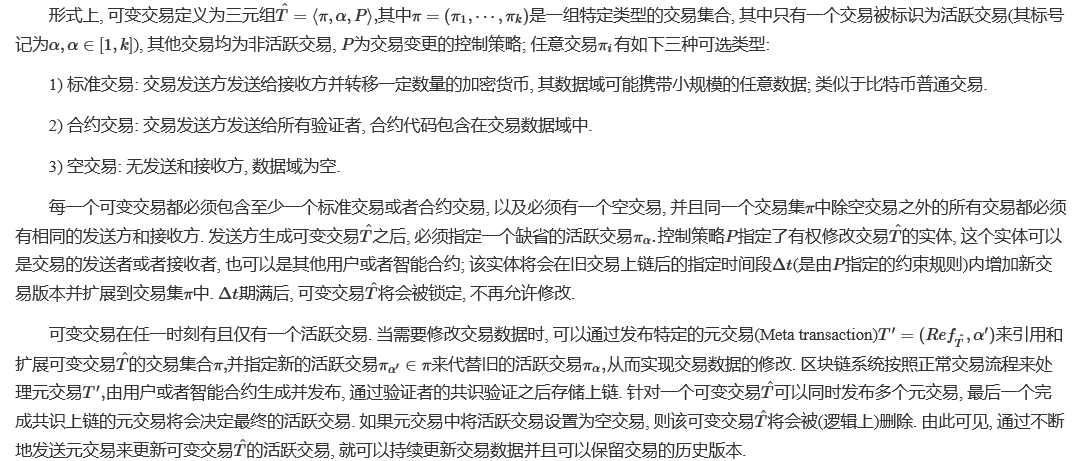

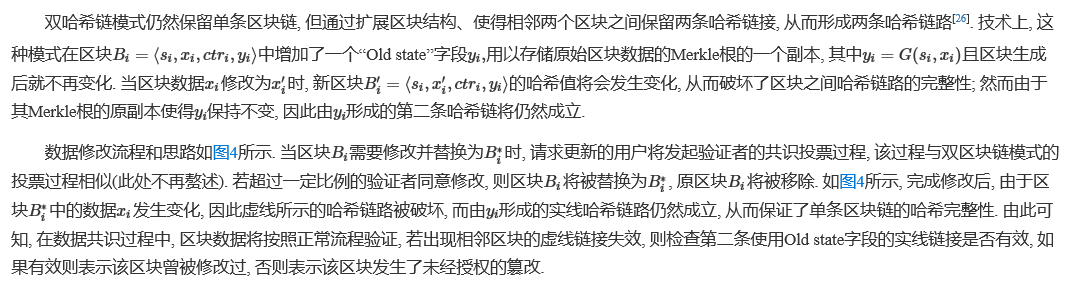

與Ateniese方案相比,Puddu方案則提出可變交易(Mutable transactions)概念[23-24],通過將區(qū)塊鏈交易結構改進為可變結構,使得用戶和驗證者可以在后續(xù)某個時刻以追加發(fā)布新交易的方式來擴展舊交易,從而實現(xiàn)單鏈條、以交易為粒度的追加修改( “軟”修改).

元交易只能由控制策略P指定的合法發(fā)送者生成, 因此數(shù)據(jù)修改的權限取決于控制策略. 顯然, 控制策略必須首先在驗證者之間達成共識, 而這種共識一般獨立于區(qū)塊鏈數(shù)據(jù)驗證的共識過程.

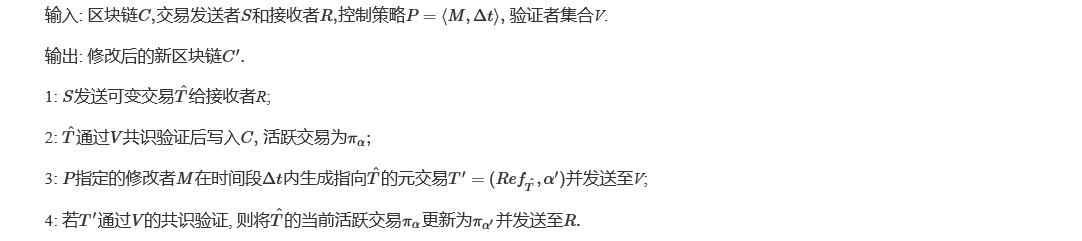

基于上述交易結構與交易邏輯的改進, 算法3和圖2給出了區(qū)塊鏈數(shù)據(jù)修改的簡要步驟.

圖2 基于可變交易的區(qū)塊鏈修改流程

Fig.2 Redacting blockchain data based on mutable transactions

算法3. 基于可變交易的區(qū)塊鏈數(shù)據(jù)修改流程

由此可見,Puddu方案實際上并不物理修改鏈上數(shù)據(jù),而是在后續(xù)區(qū)塊中生成新的活躍交易,舊的活躍交易并不會被刪除或修改.因此,Puddu方案不會改變包含舊可變交易的區(qū)塊數(shù)據(jù),因此也不會改變區(qū)塊哈希和破壞哈希鏈路的完整性(即不必使用變色龍哈希函數(shù)).同時,該方案保存了鏈上數(shù)據(jù)所有的歷史版本和修改記錄,這可以支持區(qū)塊鏈數(shù)據(jù)的版本控制,但另一方面卻也難以有效清除或者隱藏鏈上的不良信息.

3.3 平行鏈模式

這種模式采用平行的兩條鏈來實現(xiàn)數(shù)據(jù)修改.就技術方案來講,可以分為雙區(qū)塊鏈模式和雙哈希鏈兩種實施模式.

3.3.1 雙區(qū)塊鏈模式

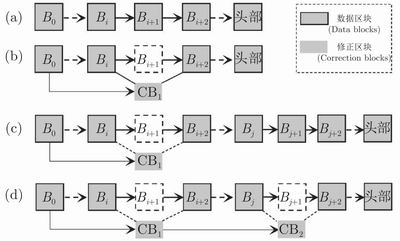

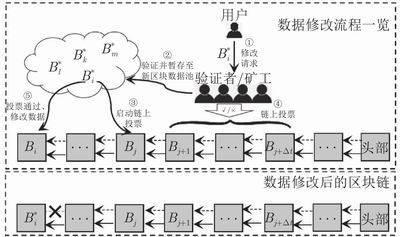

雙區(qū)塊鏈模式由“共生”的數(shù)據(jù)鏈和修正鏈組成,其中數(shù)據(jù)鏈存儲原始區(qū)塊鏈數(shù)據(jù), 而修正鏈則以區(qū)塊為粒度存儲修改后的新數(shù)據(jù)[25]. 驗證者同時驗證和維護兩條區(qū)塊鏈. 在順序地遍歷區(qū)塊鏈時, 每次在數(shù)據(jù)鏈上發(fā)現(xiàn)區(qū)塊被修改時, 就切換到修正鏈上讀取相對應的新區(qū)塊數(shù)據(jù); 數(shù)據(jù)修改權限和修改內容是通過驗證者之間基于共識的投票機制來共同決策, 因此這種模式特別適合去中心化的公有鏈.

數(shù)據(jù)修改流程和思路為: 數(shù)據(jù)鏈和修正鏈具有相同的創(chuàng)世區(qū)塊, 如果某一時刻數(shù)據(jù)鏈的區(qū)塊Bi+1的數(shù)據(jù)需要更新, 則請求此更新的用戶可在數(shù)據(jù)鏈上發(fā)起一個選舉交易TX(Election transaction), 并提供待修改的區(qū)塊高度、待修改的數(shù)據(jù)位置, 以及修改后的新區(qū)塊Bi+1′等信息. 所有驗證者根據(jù)控制策略P來驗證TX中數(shù)據(jù)的正確性, 并在通過驗證后將TX寫入數(shù)據(jù)鏈上的最新區(qū)塊中(而非待修改區(qū)塊中). 隨后, 選舉交易TX將會啟動一次鏈上投票過程, 每個驗證者將根據(jù)其是否同意此次數(shù)據(jù)修改進行投票(以發(fā)送特定形式交易的方式), 這些投票將會陸續(xù)寫入數(shù)據(jù)鏈的后續(xù)區(qū)塊中. 投票持續(xù)時間Δt(例如1000個區(qū)塊, 可由P定義)截止后, 如果同意修改的驗證者超過P中預定義的閾值比例ρ,則執(zhí)行此次修改并將新區(qū)塊Bi+1′寫入修正鏈并重新編號. 否則數(shù)據(jù)修改請求將會被廢棄. 上述修改流程的一個示例如圖3所示.

圖3 基于平行雙區(qū)塊鏈的數(shù)據(jù)修改流程

Fig.3 Redacting blockchain data based onparallel blockchains

3.3.2 雙哈希鏈模式

圖4 基于平行雙哈希鏈的數(shù)據(jù)修改流程

Fig.4 Redacting blockchain data based on parallel hash chains

綜上所述, 兩種平行鏈模式均適合非授權區(qū)塊鏈, 不需要任何信任假設, 易于集成到比特幣和以太坊等加密貨幣型區(qū)塊鏈[27-28]. 鏈上除原有的數(shù)據(jù)共識之外, 同時針對控制策略P P、修改權限和修改內容也有獨立的共識投票過程. 數(shù)據(jù)修改過程具有非常好的可解釋性, 任何修改都可以被其他用戶檢測和驗證.

4.數(shù)據(jù)刪除技術

鏈上數(shù)據(jù)刪除技術主要包括本地數(shù)據(jù)刪除和全局數(shù)據(jù)刪除兩種類型, 前者是指分布式節(jié)點可以獨立地刪除其本地部分數(shù)據(jù), 以解決持續(xù)增長的區(qū)塊鏈數(shù)據(jù)規(guī)模導致的存儲瓶頸問題; 而后者則是指分布式節(jié)點通過共識算法來共同刪除某些鏈上數(shù)據(jù), 主要致力于解決清除鏈上不良信息的問題. 實際上, 由于區(qū)塊鏈的分布式高冗余存儲的特性, 一旦數(shù)據(jù)上鏈后, 目前尚無有效手段確保能夠在所有節(jié)點上清除該數(shù)據(jù), 因為惡意節(jié)點可以通過硬分叉等手段在其本地存儲和檢索不良信息, 即使這種不良信息已經(jīng)在區(qū)塊鏈全局視圖中被刪除了.

本節(jié)將詳述區(qū)塊鏈節(jié)點的本地數(shù)據(jù)刪除和全局數(shù)據(jù)刪除兩種技術.

4.1 本地數(shù)據(jù)刪除

近年來, 區(qū)塊鏈數(shù)據(jù)存儲規(guī)模隨著交易數(shù)量和區(qū)塊數(shù)量呈現(xiàn)出線性增長趨勢. 由于新節(jié)點加入?yún)^(qū)塊鏈系統(tǒng)時需要下載和處理全部數(shù)據(jù)以支持其獨立地驗證新交易, 因此具備全節(jié)點計算和存儲能力的分布式節(jié)點越來越少, 使得區(qū)塊鏈系統(tǒng)中心化趨勢不斷加劇[29-31].

為解決此問題, 中本聰在比特幣創(chuàng)世論文中已經(jīng)提出降低區(qū)塊鏈賬本規(guī)模的解決方案, 即回收磁盤空間(Reclaiming disk space, RDS)和簡化支付驗證(Simplified payment verification, SPV)[1]. RDS的核心思想是當比特幣的最近一筆交易已經(jīng)得到足夠多的區(qū)塊確認之后, 在其之前的歷史交易就可以被刪除以騰出磁盤空間, 但是區(qū)塊的哈希值和Merkle樹根必須保留以便驗證區(qū)塊或者交易. SPV技術則允許輕節(jié)點不必存儲全部數(shù)據(jù), 當其驗證交易信息時, 可以通過區(qū)塊鏈網(wǎng)絡向其他全節(jié)點發(fā)起查詢請求獲得所需數(shù)據(jù).

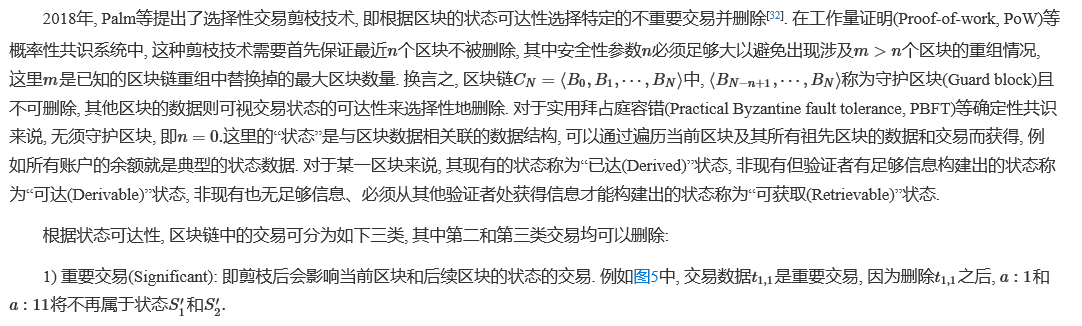

RDS和SPV之后, 現(xiàn)有文獻中針對本地數(shù)據(jù)刪除的研究一般稱為區(qū)塊鏈剪枝(Blockchain pruning)技術, 致力于使驗證者在其本地區(qū)塊鏈賬本中刪除單個交易或數(shù)據(jù)項、或者是刪除特定時間點之前的全部歷史數(shù)據(jù)[32-33].

圖5 區(qū)塊鏈交易的狀態(tài)可達性示例

Fig.5 An illustrative example of state derivability for blockchain transactions

2) 一般性非重要交易(Universally insignificant): 如果在同一區(qū)塊中刪除一個或一組交易不會導致與該區(qū)塊相關的狀態(tài)變化, 則該交易稱為一般性非重要交易. 例如圖5中的t2,3被刪除后不會導致狀態(tài)S2′發(fā)生變化, 再如交易集合b3=?t3,1,t3,2,t3,3?被刪除后也不會影響S2′和S3′,因此這些交易是一般性非重要交易;

3) 追溯性非重要交易(Retroactively insignificant): 假定存在一組不再需要可達的狀態(tài)集合R如果刪除一個或者一組交易只會影響R中狀態(tài)的可達性, 而不會影響R之外的狀態(tài), 則稱該交易為追溯性非重要交易; 例如圖5中, 如果刪除交易t1,2,則狀態(tài)S1′不再可達、而S2′不變. 如果S1′∈R,則t1,2即為追溯性非重要交易.

在此基礎上, 選擇性交易剪枝技術的基本流程包括三個簡單的步驟, 即1)準備階段(Preparation): 識別需要刪除的區(qū)塊并收集所需數(shù)據(jù); 2)標記階段(Marking): 檢測交易的狀態(tài)可達性和重要性, 標記所有非重要交易的位置; 3)清除階段(Sweeping): 刪除已標記的非重要交易. 具體算法細節(jié)詳見文獻[32]. 實驗結果顯示, 在基于Hyperledger fabric的供應鏈場景用例中, 選擇性交易剪枝技術可以使得區(qū)塊鏈賬本規(guī)模減少84.49 %.

2019年, Florian等也提出了針對本地數(shù)據(jù)刪除技術的剪枝方法[34]. 該方法致力于刪除區(qū)塊鏈上的單個數(shù)據(jù)塊, 而非特定時間點之前的歷史數(shù)據(jù), 可以用來刪除未花費交易輸出(Unspent transaction output, UTXO)型區(qū)塊鏈中存儲于交易輸出中的數(shù)據(jù). 其他相似研究還包括Mini-blockchain方案[35]、Rollerchain方案[33]以及基于PBFT共識和分片的區(qū)塊鏈剪枝方案[36]等.

綜上所述, 區(qū)塊鏈剪枝技術是目前非常活躍的研究領域. 區(qū)塊鏈剪枝可以部分地滿足可擴展性和隱私保護要求, 但研究者認為剪枝技術將在一定程度上犧牲安全性(即使在保留區(qū)塊頭的情況下). 同時, 本地剪枝將會導致區(qū)塊鏈系統(tǒng)的“公共地悲劇”問題: 由于數(shù)據(jù)剪枝是分布式節(jié)點的個體行為, 而非群體共識行為. 因此, 一個“理性”的節(jié)點總是有動機執(zhí)行本地數(shù)據(jù)剪枝過程, 即不存儲全部數(shù)據(jù), 而只存儲必要數(shù)據(jù)(例如最近n個區(qū)塊的數(shù)據(jù)); 如果需要驗證區(qū)塊和交易, 則向網(wǎng)絡中其他節(jié)點請求數(shù)據(jù). 這種“理性”的結果會使得所有節(jié)點都不愿存儲全部數(shù)據(jù)、以便節(jié)省計算和存儲資源, 進而導致區(qū)塊鏈的歷史數(shù)據(jù)丟失. 由于缺乏歷史數(shù)據(jù), 新節(jié)點只能被迫下載最近的區(qū)塊數(shù)據(jù)而且不得不信任該數(shù)據(jù), 從而使得區(qū)塊鏈賬本失去信任基礎.

4.2 全局數(shù)據(jù)刪除

5.數(shù)據(jù)插入技術

現(xiàn)階段, 區(qū)塊鏈數(shù)據(jù)插入技術的重點和難點是如何在去中心化的公有鏈中插入任意類型的數(shù)據(jù). 公有鏈通常有大規(guī)模分布式節(jié)點的共識算力的維護, 因而安全性較高, 數(shù)據(jù)一旦上鏈后極難篡改, 這使得公有鏈成為永久保存重要數(shù)據(jù)的必然選擇, 同時也為有害數(shù)據(jù)上鏈、規(guī)避國家信息監(jiān)管提供了便利條件. 然而, 與數(shù)據(jù)類型靈活、鏈上數(shù)據(jù)操作可控性強的私有鏈和聯(lián)盟鏈相比, 以比特幣和以太坊等為代表的公有鏈主要存儲以加密貨幣交易為核心的金融數(shù)據(jù), 其數(shù)據(jù)結構和語法相對固定、數(shù)據(jù)上下文相關性強、數(shù)據(jù)插入空間和規(guī)模有限, 這些特點為插入任意類型的數(shù)據(jù)帶來較高的難度[1, 37].

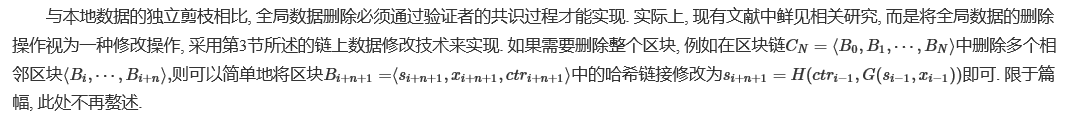

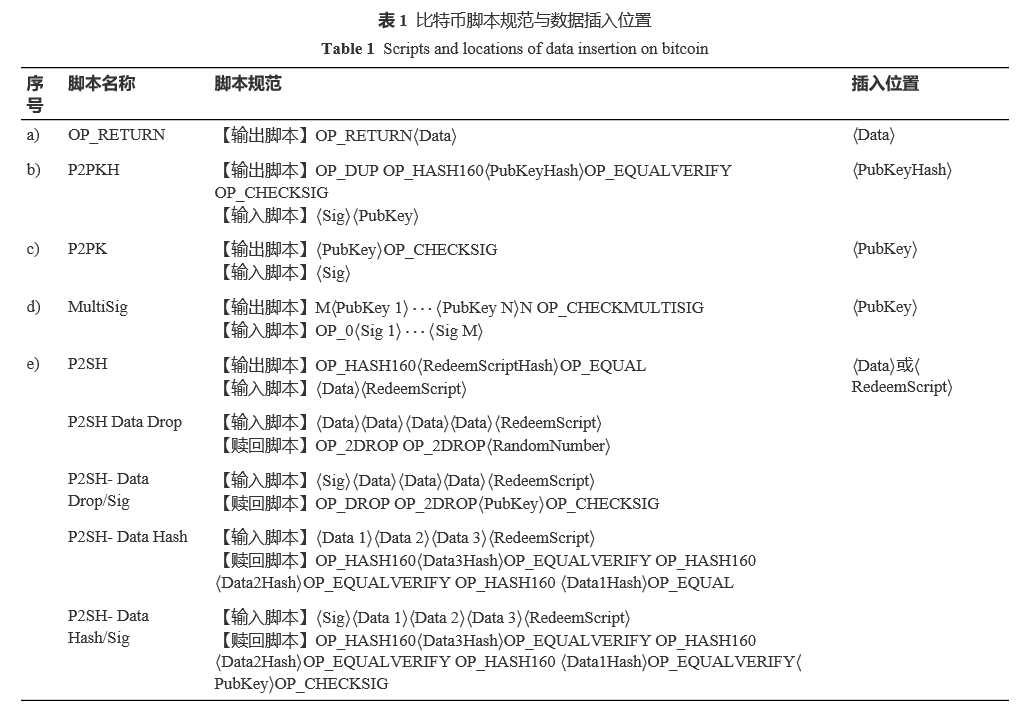

現(xiàn)有文獻大多以比特幣為原型來研究面向公有鏈的數(shù)據(jù)插入技術, 其他加密貨幣的技術原理相近, 只是在具體的數(shù)據(jù)插入位置和字段各有不同. 就比特幣系統(tǒng)而言, 目前通常有四類數(shù)據(jù)插入手段, 分別將任意數(shù)據(jù)插入到Coinbase交易、OP_RETURN腳本、P2X類型交易腳本、以及非標準交易腳本(極少數(shù)情況)中[38-39], 如圖6所示.

圖6 比特幣數(shù)據(jù)插入技術框架

Fig.6 The framework of inserting data on Bitcoin blockchain

5.1 Coinbase交易

每個比特幣區(qū)塊的第一個交易稱為幣基(Coinbase)交易. 該交易沒有輸入地址, 僅有一個輸出地址, 其作用是將系統(tǒng)新生成的比特幣獎勵給成功“挖出”當前區(qū)塊的礦工. Coinbase交易沒有解鎖腳本(即ScriptSig字段), 取而代之的是可變長度的(最小2字節(jié)、最大100字節(jié))、由礦工自定義的Coinbase數(shù)據(jù). 因此, “挖出”該區(qū)塊的礦工可以在Coinbase交易中插入自定義的任意數(shù)據(jù). 例如, 中本聰在比特幣創(chuàng)世區(qū)塊中插入的數(shù)據(jù)“The Times 03/Jan/2009 Chancellor on Brink of Second Bailout for Banks (2009年1月3日, 財政大臣正處于實施第二輪銀行緊急援助的邊緣)”就是位于創(chuàng)世區(qū)塊Coinbase交易的輸入腳本中.

這種方式在實踐過程中并不常用, 其原因首先是只有“挖出”當前區(qū)塊的礦工才能夠插入數(shù)據(jù), 且最多只能插入100字節(jié)的任意數(shù)據(jù), 因而成本極高且一般比特幣用戶無法使用; 其次是Coinbase數(shù)據(jù)會隨著比特幣協(xié)議的版本升級被賦予特定的含義, 使其不再適合插入任意數(shù)據(jù).

5.2 OP_RETURN腳本

OP_RETURN是比特幣交易的腳本操作碼, 是專門設計用來存儲額外的非金融數(shù)據(jù)(Non-financial data)的字段, 其作用相當于轉賬交易的備注或者附言信息. OP_RETURN存在于比特幣交易輸出腳本中, 最多時可以在?Data?中存儲80字節(jié)的任意數(shù)據(jù)(字節(jié)數(shù)會隨著比特幣協(xié)議更新而波動)[40]. OP_RETURN腳本規(guī)范如表1中a)所示.

OP_RETURN腳本特別適合在比特幣區(qū)塊鏈上插入少量非金融數(shù)據(jù). 該腳本具有上下文無關的特性, 在其中插入任意數(shù)據(jù)不會影響比特幣系統(tǒng)內部交易流的邏輯自洽性, 而且比特幣用戶和礦工均可以通過創(chuàng)建新交易實現(xiàn)方便快捷的數(shù)據(jù)插入操作. 因此, 近年來該腳本的月均使用次數(shù)呈現(xiàn)出快速增長的趨勢, 越來越多的用戶和去中心化應用(Decentralized application, DAPP)選擇使用OP_RETURN腳本來將外部數(shù)據(jù)“錨定”到比特幣區(qū)塊鏈, 使之永久存儲、不可篡改[41]. 然而, OP_RETURN腳本不適合通過高頻生成新交易來插入大量數(shù)據(jù), 因為這些新交易將通過分布式節(jié)點的概率性共識算法來實現(xiàn)排序, 其上鏈順序具有較高的不確定性.

5.3 P2X腳本

P2X (Pay to X)腳本是比特幣系統(tǒng)的P2PKH(Pay to public key Hash)、P2PK (Pay to public key)、MultiSig (多重簽名)和P2SH (Pay to script Hash)等標準交易腳本的統(tǒng)稱, 是將交易輸出中鎖定的比特幣發(fā)送給由公鑰、公鑰哈希或者腳本等形式表示的接收者[42]. 由于比特幣區(qū)塊鏈具有偽匿名性, 分布式節(jié)點在共識過程中實際上并不驗證當前交易的“接收者”是否真實存在, 而是在下一交易引用當前交易的UTXO時才會發(fā)現(xiàn)該交易是“不可花費的”, 即所謂的“接收者”無法花費該UTXO. 因此, 通過策略性地操縱和修改“接收者”的標識, 即可以輕易地插入任意內容. 具體來說, P2X方式是通過修改比特幣交易輸入(解鎖腳本)或輸出(鎖定腳本)中的公鑰、公鑰哈希、贖回腳本或其他腳本數(shù)據(jù)來插入任意數(shù)據(jù).

5.3.1 P2FKH方式

P2PKH是最常見的比特幣標準交易之一, 大多數(shù)比特幣交易都是采用這種方式. 比特幣腳本是基于逆波蘭表示法的基于堆棧的執(zhí)行語言, 因此P2PKH腳本的執(zhí)行過程是通過順序地執(zhí)行輸入腳本和輸出腳本來檢查公鑰哈希的正確性以及數(shù)字簽名的正確性. P2FKH (Pay to fake key Hash) 方式將任意數(shù)據(jù)存儲到P2PKH輸出腳本的公鑰哈希? ?PubKeyHash? ?字段中, 即采用任意數(shù)據(jù)的偽公鑰哈希代替原來正確的公鑰哈希, 如表1中b) 所示. 由于輸入腳本中不可能存在正確的公鑰和數(shù)字簽名與偽公鑰哈希相匹配, 因此該交易輸出UTXO中(通常是極少量)的比特幣將會被永久鎖定、不可花費. 通常來說, 每筆比特幣交易可以生成多個交易輸出, 每個輸出腳本中的公鑰哈希? ?PubKeyHash? ?字段可以插入20字節(jié)的任意數(shù)據(jù).

P2FKH方式目前已被用來在比特幣區(qū)塊鏈中插入文本、圖片和MP3文件. 這種方式雖然會永久鎖定一部分比特幣, 但其產(chǎn)生的UTXO是有效的, 礦工在共識階段無法驗證輸出腳本中公鑰哈希的正確性, 因而該UTXO將會永久存在于比特幣的UTXO集合中, 造成UTXO集的“膨脹”. 此外, P2FKH方式每次插入數(shù)據(jù)都會“燃燒掉”少量比特幣, 因此其成本較高.

5.3.2 P2FK方式

P2FK(Pay to fake key)方式與P2FKH方式的原理相似, 區(qū)別是將任意數(shù)據(jù)插入到P2PK輸出腳本的公鑰? ?PubKey? ?字段, 如表1中c) 所示. 比特幣公鑰為65字節(jié), 且P2PK的OP操作碼較少, 因此效率要比P2FK稍高. 然而, 由于礦工可以較為容易地檢測偽公鑰, 因此這種方式并不常用. 顯然, P2FK方式同樣存在永久鎖定比特幣和UTXO膨脹的問題, 此處不再贅述.

5.3.3 P2FMS方式

MultiSig (多重簽名)也是比特幣系統(tǒng)常見的標準交易形式. 一般來說,(MofN)形式的多重簽名需要N個私鑰中的至少M個才能授權支付. 顧名思義, P2FMS (Pay to fake MultiSig)方式是將任意數(shù)據(jù)插入到交易輸出腳本的N個公鑰中, 如表1中d) 所示. 例如“1-of-3”型多重簽名地址可以將任意數(shù)據(jù)插入到3個公鑰中, 每個未壓縮的公鑰為65字節(jié)(總共195字節(jié)), 這會使得整個交易中的比特幣被永久鎖定, 因為沒有對應的私鑰可以與3個偽公鑰匹配. 因此, 通常也可以將任意數(shù)據(jù)插入到其中2個公鑰, 而保留一個真實公鑰, 從而使得整個交易UTXO可以被唯一的真實私鑰解鎖. 每筆比特幣交易可以有多個P2FMS輸出, 因此可以利用這種方式存儲一定數(shù)量的任意數(shù)據(jù).

5.3.4 P2SH方式

P2SH (Pay to ScriptHash)是比特幣改進提案BIP 16中提出的、可支持復雜交易以增強比特幣可編程貨幣特性的標準交易腳本. P2SH腳本將比特幣發(fā)送到接收者定義的贖回腳本(RedeemScript)的哈希值所對應的地址. 因此, 與上述三種腳本是由發(fā)送者設置鎖定條件不同, P2SH腳本可以支持接收者以贖回腳本的形式靈活地設置轉出條件. P2FSH (Pay to fake ScriptHash)方式就是將任意數(shù)據(jù)插入到P2SH交易輸出腳本中的贖回腳本哈希值? ?RedeemScriptHash? ?字段, 如表1中e) 所示. 顯然, 由于贖回腳本的哈希值被篡改, 接收方提供的贖回腳本將無法解鎖P2SH腳本, 使得交易中的比特幣將被永久鎖定.

P2SH交易的輸入腳本也可以插入任意數(shù)據(jù). 例如, Data Drop方式是將任意數(shù)據(jù)插入到P2SH輸入腳本中的數(shù)據(jù)? ?Data? ?字段或者贖回腳本自身? ?RedeemScript? ?(而非其哈希值), Data Hash方式同樣也是插入到P2SH輸入腳本的? ?Data 1??? ???Data 3? ?字段和贖回腳本? ?RedeemScript? ?中. 由于數(shù)據(jù)是插入到輸入腳本, 因此Data drop和Data Hash方式生成的UTXO是可贖回和可花費的, 不會永久鎖定比特幣和造成UTXO集的膨脹.

5.4 非標準交易

極少數(shù)情況下, 通過將比特幣標準交易腳本篡改為攜帶任意數(shù)據(jù)的非標準格式, 也可以實現(xiàn)數(shù)據(jù)上鏈. 雖然比特幣區(qū)塊鏈上確實存在這樣的非標準交易, 但是使用這種方式插入數(shù)據(jù)很大程度上會被礦工在共識驗證過程中過濾掉, 因而并不常見. 此處不再贅述.

綜上, 比特幣等公有鏈由于其極強的安全性和不可篡改性, 因而成為永久存儲數(shù)據(jù)的重要手段. 根據(jù)不同的數(shù)據(jù)量和重要程度, 可以選擇相對應的插入方式. 一般來說, OP_RETURN和Coinbase交易適合插入少量數(shù)據(jù), 而基于P2SH的Data drop和Data Hash方法則適合插入較多的數(shù)據(jù). 需要說明的是, 事實上, 由于高冗余存儲和高耗能共識等特性, 公有鏈并不適合存放大量非金融數(shù)據(jù), 而是適合存放高價值密度、小規(guī)模的重要數(shù)據(jù).

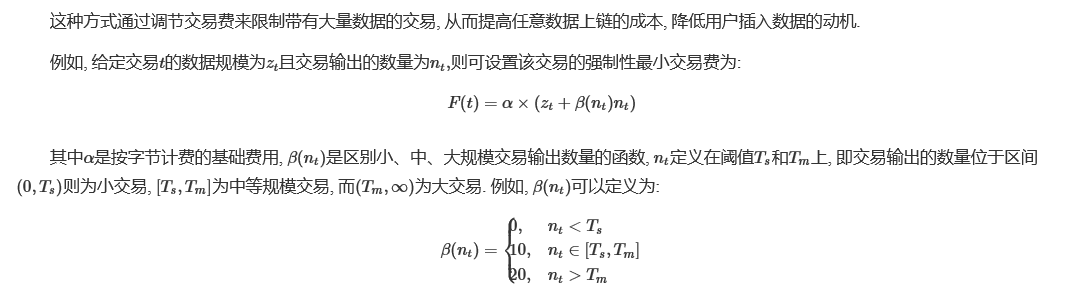

6.數(shù)據(jù)過濾技術

鑒于區(qū)塊鏈的極難篡改特性, 數(shù)據(jù)過濾技術對于避免虛假、敏感和有害等不良信息上鏈就顯得尤為重要. 過濾技術就是在數(shù)據(jù)實際寫入到區(qū)塊鏈之前, 通過技術手段使得礦工在共識過程中有效地檢測和識別不良信息, 或者通過經(jīng)濟手段提高不良信息上鏈的成本, 以達到過濾和凈化上鏈數(shù)據(jù)的目的. 由于被過濾的數(shù)據(jù)并沒有實際上鏈, 因此不會涉及鏈上數(shù)據(jù)修改, 也不會破壞區(qū)塊之間哈希鏈路的完整性.

從技術角度來講, 對于比特幣等以金融交易為主的公有鏈來說, 通常無法嚴格地區(qū)分合法的哈希地址和任意二進制數(shù)據(jù), 因此全節(jié)點不可能檢測、識別和拒絕帶有不良信息的交易; 對于聯(lián)盟鏈和私有鏈來說, 目前針對上鏈數(shù)據(jù)通常是語法檢查而非語義檢查, 難以驗證數(shù)據(jù)的真實性和可信性, 因而難以從根本上阻止不良信息上鏈; 由此可見, 目前尚無有效手段可以實現(xiàn)嚴格和可控的區(qū)塊鏈數(shù)據(jù)過濾. 現(xiàn)有研究的基本思路主要是從提高不良信息上鏈的技術難度和經(jīng)濟成本兩方面展開, 以求最大程度上過濾不良信息.

6.1 基于文本檢測的數(shù)據(jù)過濾

這種方式假設數(shù)據(jù)量較大的交易中更有可能攜帶大量文本形式的非金融數(shù)據(jù), 因此可以通過修改區(qū)塊鏈的共識協(xié)議, 在共識算法的交易驗證過程中增加文本檢測器, 當交易中攜帶的文本數(shù)據(jù)量超過特定閾值時向礦工報警, 就可以阻止礦工打包這些交易、寫入?yún)^(qū)塊鏈.

例如, Matzutt等提出采用自適應閾值方案設計文本檢測器[43]: 如果交易的數(shù)據(jù)量較少(例如1≤100B), 則允許上鏈: 對于中等規(guī)模數(shù)據(jù)量(例如1≤1KB), 則認為可容忍但有風險; 對于較大規(guī)模數(shù)據(jù)量(100>1KB), 則必須阻止其上鏈. 這里的閾值可自適應調整, 但在去中心化的公有鏈中通常需要礦工達成共識之后施行.

顯然, 文本檢測機制并不檢查數(shù)據(jù)的語義, 因而無法從根本上防止小規(guī)模的不良信息上鏈; 同時也存在誤報的風險, 即可能會阻止一些數(shù)據(jù)量較大的誠實交易上鏈.

6.2 基于經(jīng)濟成本的數(shù)據(jù)過濾

顯然, 現(xiàn)有研究主要針對的是以金融交易數(shù)據(jù)為主的公有鏈, 鮮見面向聯(lián)盟鏈和私有鏈的數(shù)據(jù)過濾技術研究. 目前, 評價數(shù)據(jù)過濾技術的標準主要有四點, 包括1)過濾質量: 不良信息上鏈在計算開銷和經(jīng)濟成本上都是不可行的, 可有效實現(xiàn)最大限度的數(shù)據(jù)過濾; 2)可配置性: 實施數(shù)據(jù)過濾技術不需要改變運行中的區(qū)塊鏈系統(tǒng), 或者只有較低程度的系統(tǒng)改變; 3)高可用性: 數(shù)據(jù)過濾過程不妨礙區(qū)塊鏈的正常運行; 4)低負載性: 數(shù)據(jù)過濾不會使得區(qū)塊鏈系統(tǒng)的性能受到嚴重降低.

7. 數(shù)據(jù)隱藏技術

區(qū)塊鏈數(shù)據(jù)的公開透明性是其降低系統(tǒng)節(jié)點的信任成本、消除信息優(yōu)勢、實現(xiàn)數(shù)據(jù)共享的重要基礎. 然而在特定場景下, 鏈上數(shù)據(jù)也存在明顯的數(shù)據(jù)隱藏的需求. 例如, 用戶個人信息上鏈后, 需要在合適的場景下顯示合適的信息, 例如在交易購物時需要顯示其銀行賬號信息, 而在瀏覽信息時則不需要顯示; 另外, 不良信息上鏈后在特定場景下也需要加以隱藏, 使其不可讀取, 以避免產(chǎn)生負面影響. 這在目前的區(qū)塊鏈上是難以實現(xiàn)的. 現(xiàn)有文獻中, 僅有零星討論涉及到區(qū)塊鏈數(shù)據(jù)的隱藏技術.

第一種方案是以加密方式在鏈上存儲數(shù)據(jù)的密文, 并向授權用戶或者DAPP開放解密密鑰. 這種方式相對靈活可控, 但缺點是難以在多個實體之間有效地管理密鑰, 可能會出現(xiàn)由于密鑰丟失或者泄露而導致隱私數(shù)據(jù)永遠不可訪問或者完全公開. 此外, 迅猛發(fā)展的量子計算也是潛在的威脅.

第二種方案是利用第3節(jié)所述的鏈上數(shù)據(jù)修改技術, 將需要隱藏的數(shù)據(jù)替換為適合開放的其他數(shù)據(jù). 然而, 這種方式通常需要修改區(qū)塊鏈協(xié)議來集成變色龍哈希、秘密共享等較為復雜的密碼學工具, 因而在大規(guī)模區(qū)塊鏈網(wǎng)絡環(huán)境下可能存在性能瓶頸.

第三種方案是鏈下存儲實際數(shù)據(jù)、鏈上僅存儲時間戳和指向鏈下數(shù)據(jù)的哈希指針. 當鏈下數(shù)據(jù)需要修改或者刪除時, 該數(shù)據(jù)在特定時間點存在的事實將會保留在區(qū)塊鏈中, 而且僅利用鏈上哈希數(shù)據(jù)無法重構原始數(shù)據(jù). 這種方案的優(yōu)勢是較好地解決了區(qū)塊鏈不可篡改性與數(shù)據(jù)隱藏需求的沖突, 然而其缺陷是可能會降低區(qū)塊鏈安全性并引入更多的攻擊行為.

值得一提的是, 上述方案大多是思路性的討論, 尚未有成熟的系統(tǒng)或者應用驗證其有效性. 因此, 鏈上數(shù)據(jù)隱藏技術仍需進一步的研究和探索.

8. 亟需研究的關鍵問題

本節(jié)將總結可編輯區(qū)塊鏈領域迫切需要研究解決的若干關鍵問題.

8.1 可編輯性與安全可信性的兼容

作為一個頗受爭議的新熱點, 可編輯區(qū)塊鏈技術受到研究者質疑最多的就是數(shù)據(jù)編輯可能為區(qū)塊鏈帶來中心化安全風險, 并進而降低鏈上數(shù)據(jù)的可問責性(Accountability)和可信任性(Trustability), 其中可問責性表示用戶可以確知某項鏈上數(shù)據(jù)是否經(jīng)過了修改, 而可信任性則意味著用戶確知鏈上數(shù)據(jù)經(jīng)過了所有驗證者的共識驗證. 顯而易見, 現(xiàn)有文獻提出的數(shù)據(jù)修改方案大多存在著中心化的變色龍哈希陷門密鑰或者中心化的控制策略(P P)等缺陷, 可能存在掌握編輯權的惡意用戶隨意篡改鏈上數(shù)據(jù)的安全風險. 因此, 如何實現(xiàn)去中心化的編輯權是兼顧安全性和可編輯性的核心問題.

從技術角度來講, 這意味著驗證者通過原來的PoW、PoS (Proof-of-stake, 權益證明)等數(shù)據(jù)驗證共識過程實現(xiàn)記賬權的去中心化之外, 還需要增加相對獨立的第二層共識過程以實現(xiàn)編輯權的去中心化. 如何設計適用于第二層共識的去中心化算法, 這種雙層共識機制如何相互協(xié)調交互, 如何保障雙層共識的安全性等都是目前懸而未決的關鍵問題, 迫切需要研究者攻關解決.

8.2 上下文相關的交易級編輯技術

在加密貨幣型公有鏈中, 數(shù)據(jù)的主要表現(xiàn)形式是上下文相關和高度依賴的交易鏈條, 并在數(shù)據(jù)結構上呈現(xiàn)出以鑄幣交易(如Coinbase)為頂點、以加密貨幣交易為邊的樹狀結構. 如果存在錯誤交易或者非法交易, 則可能導致其后續(xù)交易出現(xiàn)不一致性, 因而必須修改或刪除該無效交易并重構以該交易為根節(jié)點的交易子樹. 例如, 在圖7中,A1和B3是鑄幣交易生成的UTXO, 假設交易B2→C2是錯誤或非法交易, 則以C2為頂點的后續(xù)交易都有可能受到影響. 現(xiàn)有文獻中, 除文獻[23]稍作討論之外, 其他研究均假設其數(shù)據(jù)編輯不涉及這種上下文相關的交易, 因此僅需修改交易B2→C2即可. 實際上, 這種交易鏈重構是實現(xiàn)加密貨幣型區(qū)塊鏈的數(shù)據(jù)編輯的關鍵技術, 迫切需要進一步研究.

圖7 上下文相關的交易級編輯與重構示例

Fig.7 An illustrative example of transaction-level editing and reconstruction

形式上, 假設以某錯誤交易為頂點的交易子樹共有N個后續(xù)交易節(jié)點, 涉及到M個用戶(M≤N), 則針對此錯誤交易的數(shù)據(jù)編輯過程必須同時重構其交易子樹, 且重構過程必須保證該子樹中所交易的加密貨幣數(shù)量守恒, 即不能憑空新增或者銷毀. 以圖7為例, 錯誤交易子樹共N=6個節(jié)點{C2,D1,D2,E1,E2,E3},由于部分節(jié)點可能存在對應同一用戶的情況, 因此M≤6.在此基礎上, 本文認為一種可行的交易樹重構方法為: 1) 首先由M個用戶之一(如受損失方)提出交易修改請求, 定位該錯誤交易和涉及到的全部M個用戶、以及子樹重構方案; 2) 凍結該錯誤交易子樹上所有的加密貨幣; 3)M個用戶針對新的子樹重構方案做投票共識; 需要說明的是, 這里是區(qū)塊鏈用戶的共識而非礦工的共識, 因此共識過程可能通過鏈下談判達成. 重構方案可以是該子樹全部被剪枝, 也可以是子樹上所有加密貨幣在M個用戶上的重新分配方案; 4)達成共識后, M個用戶共同簽名將子樹重構方案發(fā)送給驗證者; 5)驗證者驗證重構方案正確且無一致性沖突后, 采用第3節(jié)所述方案修改錯誤交易及其子樹, 即可保證交易鏈條的一致性.

8.3 面向編輯權的沖突與競爭

可編輯區(qū)塊鏈的沖突消解機制也是迫切需要研究的課題, 旨在保證鏈上數(shù)據(jù)始終一致、穩(wěn)定、安全和可信. 主要體現(xiàn)在如下兩方面:

一方面是數(shù)據(jù)編輯操作可能帶來的內容沖突. 區(qū)塊鏈的數(shù)據(jù)都是經(jīng)過驗證者共識過程后上鏈的, 而這些數(shù)據(jù)被修改后生成的新數(shù)據(jù)一般只是經(jīng)過邏輯或語法層面的簡單驗證, 因此數(shù)據(jù)編輯操作可能會導致鏈上數(shù)據(jù)的前后不一致性或者內容沖突. 因此, 必須設計一種鏈上數(shù)據(jù)的一致性和沖突檢測機制, 使得用戶在編輯數(shù)據(jù)之前即可確知其操作是否會引發(fā)鏈上沖突.

另一方面是競爭編輯權可能帶來的用戶群體博弈. 區(qū)塊鏈系統(tǒng)內的用戶和驗證者在編輯鏈上數(shù)據(jù)之前, 必須首先針對此次編輯操作以及編輯后的新數(shù)據(jù)達成有效且穩(wěn)定的共識. 否則, 當針對鏈上數(shù)據(jù)存在不同的意見群體和輿論場時, 將會出現(xiàn)雙方或者多方競爭數(shù)據(jù)編輯權限, 導致鏈上數(shù)據(jù)被輪流、頻繁地修改, 從而降低鏈上數(shù)據(jù)的穩(wěn)定性、安全性和可信性.

8.4 具有普適性的可編輯區(qū)塊鏈技術

由于比特幣或以太坊等加密貨幣型公有鏈具有更好的不可篡改性, 數(shù)據(jù)編輯的技術難度更高, 因而現(xiàn)有研究大多是以比特幣等公有鏈為原型和實驗環(huán)境加以研究的, 其研究方法高度依賴于比特幣的數(shù)據(jù)結構和底層區(qū)塊鏈結構, 與聯(lián)盟鏈和私有鏈等其他類型的區(qū)塊鏈結構的適配度較低, 與PoW之外的共識機制的適配度也較低, 這使得現(xiàn)有研究的可擴展性和可實現(xiàn)性有待提高. 盡管研究者已經(jīng)針對PoS共識和物聯(lián)網(wǎng)等場景開展了探索性的研究[44-46], 更為普適性的編輯技術仍有迫切的需求.

8.5 鏈上數(shù)據(jù)的內容安全與監(jiān)管

現(xiàn)階段, 防治不良信息上鏈是可編輯區(qū)塊鏈技術的重要應用場景, 存在迫切的國家信息安全與監(jiān)管需求. 因此, 鏈上數(shù)據(jù)的內容安全與監(jiān)管是未來的重要研究課題. 本文已經(jīng)從微觀角度詳細闡述了區(qū)塊鏈數(shù)據(jù)編輯的技術和方法; 然而, 實際上更為重要的是宏觀層面上可信區(qū)塊鏈生態(tài)體系的建設和治理.

首先是加強區(qū)塊鏈信息的內容安全性核查與監(jiān)管. 針對主流區(qū)塊鏈技術和平臺, 迫切需要研究區(qū)塊鏈的信息源核查技術, 特別是區(qū)塊鏈的信源評估方法、上鏈信息核查方法、基于內容安全的共識算法等, 從源頭上保證上鏈信息的真實性和合理性;

其次, 針對已上鏈信息, 需要研究區(qū)塊鏈大數(shù)據(jù)的深度分析和安全預警技術, 實現(xiàn)對區(qū)塊鏈數(shù)據(jù)的常態(tài)化安全巡查、有害信息的精準定位與深度分析等, 在保持區(qū)塊鏈技術極難篡改特點的同時, 提高區(qū)塊鏈對有害信息的自動評估與自我凈化能力.

最后是加強網(wǎng)絡輿論的預測與引導. 區(qū)塊鏈本質上僅是信息存儲和共享的載體和工具, 解決其內容安全問題的“功夫在鏈外”. 因此, 需要研究和發(fā)展網(wǎng)絡輿論大數(shù)據(jù)的實時采集和深度分析手段, 以海量社會傳感器網(wǎng)絡為基礎, 以知識自動化技術為核心, 通過對社會態(tài)勢的全面感知、建模、預測、決策與引導, 將社會公眾的問題和矛盾化解在萌芽階段, 并推動傳統(tǒng)社會管理模式向分布式、集約化、智能化、全響應的智慧社會管理模式的轉型[47-50].

9. 結束語

近年來, 區(qū)塊鏈的去中心化和不可篡改等理想特性與現(xiàn)實場景和應用需求之間的對立與沖突呈現(xiàn)出越來越明顯的趨勢. 這也導致迄今為止區(qū)塊鏈技術的“殺手級應用”仍然是以比特幣和以太坊等局限于純虛擬經(jīng)濟體系的加密貨幣, 現(xiàn)實社會中解決實際需求的區(qū)塊鏈系統(tǒng)雖為數(shù)眾多、百花齊放[51-53], 但均是小規(guī)模探索和嘗試. 究其原因, 去中心化和不可篡改等理想特性在為區(qū)塊鏈奠定堅實的數(shù)據(jù)安全與信任基礎的同時, 也在一定程度上限制了區(qū)塊鏈脫虛向實、實現(xiàn)大規(guī)模產(chǎn)業(yè)落地應用的可能性. 因此, 區(qū)塊鏈技術正在從理想回歸現(xiàn)實. 這種回歸是區(qū)塊鏈技術的進化還是退化, 將會是未來一段時間內研究者討論的熱點.

技術發(fā)展的核心驅動力和根本目標是滿足應用需求、解決實際問題. 從這個角度來說, 可編輯區(qū)塊鏈技術由國家監(jiān)管和技術發(fā)展雙重需求驅動, 雖然現(xiàn)階段僅有小規(guī)模的零星探索性研究, 但有著豐富的研究問題和技術挑戰(zhàn), 吸引著越來越多的研究者從事此領域的科研攻關. 本文給出了可編輯區(qū)塊鏈的研究框架, 詳細闡述了基于可編輯區(qū)塊鏈的數(shù)據(jù)修改、刪除、插入、過濾和隱藏技術, 梳理了未來亟需研究的熱點問題, 以期為未來的研究提供有益的啟發(fā)與借鑒.

致謝

感謝本文寫作過程中與西安電子科技大學裴慶祺教授、劉雪峰教授和華東師范大學金澈清教授的有益討論, 這些討論為此文提供了許多思路和啟發(fā).

參考文獻

| [1] | Nakamoto S. Bitcoin: a peer-to-peer electronic cash system [Online], available: https://bitcoin.org/bitcoin.pdf, January 1, 2009 |

| [2] |

袁勇, 王飛躍. 區(qū)塊鏈技術發(fā)展現(xiàn)狀與展望. 自動化學報, 2016, 42(4): 481?494 Yuan Yong, Wang Fei-Yue. Blockchain: the state of the art and future trends. Acta Automatica Sinica, 2016, 42(4): 481?494 |

| [3] |

袁勇, 王飛躍. 區(qū)塊鏈理論與方法. 北京: 清華大學出版社, 2019 Yuan Yong, Wang Fei-Yue. Blockchain Theory and Method. Beijing: Tsinghua University Press, 2019 |

| [4] |

袁勇, 周濤, 周傲英, 段永朝, 王飛躍. 區(qū)塊鏈技術: 從數(shù)據(jù)智能到知識自動化. 自動化學報, 2017, 43(9): 1485?1490 Yuan Yong, Zhou Tao, Zhou Ao-Ying, Duan Yong-Chao, Wang Fei-Yue. Blockchain technology: from data intelligence to knowledge automation. Acta Automatica Sinica, 2017, 43(9): 1485?1490 |

| [5] | Yuan Y, Wang F Y. Blockchain and cryptocurrencies: model, techniques, and applications. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2018, 48(9): 1421?1428 doi: 10.1109/TSMC.2018.2854904 |

| [6] | Yuan Y, Wang F Y, Rong C M, Stavrou A, Zhang J, Tang Q, et al. Guest editorial special issue on blockchain and economic knowledge automation. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2020, 50(6): 2?8 |

| [7] |

韓璇, 袁勇, 王飛躍. 區(qū)塊鏈安全問題: 研究現(xiàn)狀與展望. 自動化學報, 2019, 45(1): 206?225 Han Xuan, Yuan Yong, Wang Fei-Yue. Security problems on blockchain: the state of the art and future trends. Acta Automatica Sinica, 2019, 45(1): 206?225 |

| [8] |

袁勇, 倪曉春, 曾帥, 王飛躍. 區(qū)塊鏈共識算法的發(fā)展現(xiàn)狀與展望. 自動化學報, 2018, 44(11): 2011?2022 Yuan Yong, Ni Xiao-Chun, Zeng Shuai, Wang Fei-Yue. Blockchain consensus algorithms: the state of the art and future trends. Acta Automatica Sinica, 2018, 44(11): 2011?2022 |

| [9] | Truong N B, Sun K, Lee G M, Guo Y K. GDPR-compliant personal data management: a blockchain-based solution [Online], available: https://arxiv.org/pdf/1904.03038.pdf, January 1, 2019 |

| [10] |

歐陽麗煒, 王帥, 袁勇, 倪曉春, 王飛躍. 智能合約: 架構及進展. 自動化學報, 2019, 45(3): 445?457 Ouyang Li-Wei, Wang Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Smart contracts: architecture and research progresses. Acta Automatica Sinica, 2019, 45(3): 445?457 |

| [11] | Wang S, Ouyang L W, Yuan Y, Ni X C, Han X, Wang F Y. Blockchain-enabled smart contracts: architecture, applications, and future trends. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2019, 49(11): 2266?2277 doi: 10.1109/TSMC.2019.2895123 |

| [12] |

曾帥, 袁勇, 倪曉春, 王飛躍. 面向比特幣的區(qū)塊鏈擴容: 關鍵技術, 制約因素與衍生問題. 自動化學報, 2019, 45(6): 1015?1030 Zeng Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Scaling blockchain towards Bitcoin: key technologies, constraints and related issues. Acta Automatica Sinica, 2019, 45(6): 1015?1030 |

| [13] | Garay J, Kiayias A, Leonardos N. The Bitcoin backbone protocol: analysis and applications. In: Proceedings of the 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques. Sofia, Bulgaria: Springer, 2015. 281-310 |

| [14] | Ateniese G, Magri B, Venturi D, Andrade E. Redactable blockchain - or - rewriting history in Bitcoin and friends. In: Proceedings of the 2017 IEEE European Symposium on Security and Privacy. Paris, France: IEEE, 2017. 111?126 |

| [15] | Krawczyk H M, Rabin T D. Chameleon hashing and signatures. U.S. Patent 6108783, August 2000 |

| [16] | Krawczyk H, Rabin T. Chameleon signatures. In: Proceedings of Network and Distributed System Security Symposium. San Diego, CA, USA: Internet Society, 2000. 143?154 |

| [17] |

李佩麗, 徐海霞, 馬添軍, 穆永恒. 可更改區(qū)塊鏈技術研究. 密碼學報, 2018, 5(5): 501?509 Li Pei-Li, Xu Hai-Xia, Ma Tian-Jun, Mu Yong-Heng. Research on fault-correcting blockchain technology. Journal of Cryptologic Research, 2018, 5(5): 501?509 |

| [18] | Rajasekhar K, Yalavarthy S H, Mullapudi S, Gowtham M. Redactable blockchain and it’s implementation in bitcoin. International Journal of Engineering & Technology, 2018, 7(1.1): 401?405 |

| [19] | Ashritha K, Sindhu M, Lakshmy K V. Redactable blockchain using enhanced chameleon hash function. In: Proceedings of the 5th International Conference on Advanced Computing & Communication Systems (ICACCS). Coimbatore, India: IEEE, 2019 |

| [20] | Shamir A. How to share a secret. Communications of the ACM, 1979, 24(11): 612?613 |

| [21] | Camenisch J, Derler D, Krenn S, Pöhls H C, Samelin K, Slamanig D. Chameleon-hashes with ephemeral trapdoors. In: Proceedings of the 20th IACR International Conference on Practice and Theory in Public-Key Cryptography (PKC). Amsterdam, the Netherlands: Springer, 2017. 152?182 |

| [22] | Derler D, Samelin K, Slamanig D, Striecks C. Fine-grained and controlled rewriting in blockchains: chameleon-hashing gone attribute-based. In: Proceedings of the 26th Network and Distributed Systems Security (NDSS). San Diego, USA, 2019 |

| [23] | Puddu I, Dmitrienko A, Capkun S. uchain: how to forget without hard forks. Cryptology ePrint archive: report 2017/106 [Online], Available: http://eprint.iacr.org/2017/106, January 1, 2019 |

| [24] | Politou E, Casino F, Alepis E, Patsakis C. Blockchain mutability: challenges and proposed solutions. IEEE Transactions on Emerging Topics in Computing, 2019 doi: 10.1109/TETC.2019.2949510 |

| [25] | Marsalek A, Zefferer T. A correctable public blockchain. In: Proceedings of the 18th IEEE International Conference on Trust, Security and Privacy in Computing and Communications/13th IEEE International Conference on Big Data Science and Engineering (TrustCom/BigDataSE). Rotorua, New Zealand: IEEE, 2019 |

| [26] | Deuber D, Magri B, Thyagarajan S A K. Redactable blockchain in the permissionless setting. In: Proceedings of the 2019 IEEE Symposium on Security and Privacy. San Francisco, USA: IEEE, 2019 |

| [27] |

袁勇, 王飛躍. 平行區(qū)塊鏈: 概念、方法與內涵解析. 自動化學報, 2017, 43(10): 1703?1712 Yuan Yong, Wang Fei-Yue. Parallel clockchain: concept, methods and issues. Acta Automatica Sinica, 2017, 43(10): 1703?1712 |

| [28] | Wang F Y, Yuan Y, Rong C M, Zhang J J. Parallel blockchain: an architecture for CPSS-based smart societies. IEEE Transactions on Computational Social Systems, 2018, 5(2): 303?310 doi: 10.1109/TCSS.2018.2832379 |

| [29] | Qin R, Yuan Y, Wang F Y. Research on the selection strategies of blockchain mining pools. IEEE Transactions on Computational Social Systems, 2018, 5(3): 748?757 doi: 10.1109/TCSS.2018.2861423 |

| [30] | Qin R, Yuan Y, Wang F Y. A novel hybrid share reporting strategy for blockchain miners in PPLNS pools. Decision Support Systems, 2019, (118): 91?101 |

| [31] | Qin R, Yuan Y, Wang S, Wang F Y. Economic issues in Bitcoin mining and blockchain research. In: Proceedings of the 2018 IEEE Intelligent Vehicles Symposium (IV). Changshu, China: IEEE, 2018. 268?273 |

| [32] | Palm E, Schelén O, Bodin U. Selective blockchain transaction pruning and state derivability. In: Proceedings of the 2018 Crypto Valley Conference on Blockchain Technology (CVCBT). Zug, Switzerland: IEEE, 2018 |

| [33] | Chepurnoy A, Larangeira M, Ojiganov A. Rollerchain, a blockchain with safely pruneable full blocks [Online], Available: https://arxiv.org/pdf/1603.07926, January 1, 2019 |

| [34] | Florian M, Beaucamp S, Henningsen S, Scheuermann B. Erasing data from blockchain nodes [Online], Available: https://arxiv.org/pdf/1904.08901.pdf, January 1, 2019 |

| [35] | Bruce J D. The mini-blockchain scheme [Online], Available: http://cryptonite.info/files/mbc-scheme-rev3.pdf, January 1, 2019 |

| [36] | Feng X Q, Ma J F, Miao Y B, Meng Q, Liu X M, et al. Pruneable sharding-based blockchain protocol. Peer-to-Peer Networking and Applications, 2018, 12(4): 934?950 |

| [37] | Ethereum White Paper. A next-generation smart contract and decentralized application platform [Online], available: https://github.com/ethereum/wiki/wiki/White-Paper, November 12, 2015 |

| [38] | Matzutt R, Hiller J, Henze M, Ziegeldorf J H, Müllmann D, Hohlfeld O, et al. A quantitative analysis of the impact of arbitrary blockchain content on Bitcoin. In: Proceedings of the 22nd International Conference on Financial Cryptography and Data Security (FC). Springer, 2018 |

| [39] | Sward A, Vecna I, Stonedahl F. Data insertion in Bitcoin's blockchain. Ledger, 2018: 3 doi: 10.5195/ledger.2018.101 |

| [40] | Bartoletti M, Pompianu L. An analysis of Bitcoin OP_RETURN metadata. In: Proceedings of the 4th Workshop on Bitcoin and Blockchain Research. Malta, 2017 |

| [41] | Wang S, Ding W W, Li J J, Yuan Y, Ouyang L W, Wang F Y. Decentralized autonomous organizations: concept, model, and applications. IEEE Transactions on Computational Social Systems, 2019, 6(5): 870?878 doi: 10.1109/TCSS.2019.2938190 |

| [42] | Li J J, Yuan Y, Wang F Y. A novel GSP auction mechanism for ranking Bitcoin transactions in blockchain mining. Decision Support Systems, 2019, 124: 113094 doi: 10.1016/j.dss.2019.113094 |

| [43] | Matzutt R, Henze M, Ziegeldorf J H, Hiller J, Wehrle K. Thwarting unwanted blockchain content insertion. In: Proceedings of the 2018 IEEE International Conference on Cloud Engineering (IC2E). Orlando, USA: IEEE, 2018. 364?370 |

| [44] | Xu J, Li X Y, Yin L Y, Guo B Y, Feng H, Zhang Z F. Redactable proof-of-stake blockchain with fast confirmation, IACR Cryptology ePrint Archive, 2019, 2019: 1110 |

| [45] | Huang K, Zhang X S, Mu Y, Wang X F, Yang G M, Du X J, et al. Building Redactable consortium blockchain for industrial Internet-of-Things. IEEE Transactions on Industrial Informatics, 2019, 15(6): 3670?3679 doi: 10.1109/TII.2019.2901011 |

| [46] | Huang K, Zhang X S, Mu Y, Rezaeibagha F, Du X J, Guizani N. Achieving intelligent trust-layer for internet-of-things via self-redactable blockchain. IEEE Transactions on Industrial Informatics, 2020, 16(4): 2677?2686 doi: 10.1109/TII.2019.2943331 |

| [47] |

王飛躍, 王曉, 袁勇, 王濤, 林懿倫. 社會計算與計算社會: 智慧社會的基礎與必然. 科學通報, 2015, 60(5?6): 460?469 doi: 10.1360/N972014-01173 Wang Fei-Yue, Wang Xiao, Yuan Yong, Wang Tao, Lin Yi-Lun. Social computing and computational societies: the foundation and consequence of smart societies. Chinese Science Bulletin, 2015, 60(5?6): 460?469 doi: 10.1360/N972014-01173 |

| [48] | Wang X, Li L X, Yuan Y, Ye P J, Wang F Y. ACP-based social computing and parallel intelligence: societies 5.0 and beyond. CAAI Transactions on Intelligence Technology, 2016, 4(1): 377?393 |

| [49] | Wang F Y, Yuan Y, Zhang J, Qin R, Smith M H. Blockchainized Internet of Minds: A new opportunity for cyber-physical-social systems. IEEE Transactions on Computational Social Systems, 2018, 5(4): 897?906 doi: 10.1109/TCSS.2018.2881344 |

| [50] |

丁文文, 王帥, 李娟娟, 袁勇, 歐陽麗煒, 王飛躍. 去中心化自治組織:發(fā)展現(xiàn)狀、分析框架與未來趨勢. 智能科學與技術學報, 2019, 1(2): 202?213 doi: 10.11959/j.issn.2096?6652.201917 Ding W W, Wang S, Li J J, Yuan Y, Ouyang L W, Wang F Y. Decentralized autonomous organizations:the state of the art,analysis framework and future trends. Chinese Journal of Intelligent Science and Technologies, 2019, 1(2): 202?213 doi: 10.11959/j.issn.2096?6652.201917 |

| [51] |

張俊, 袁勇, 王曉, 王飛躍. 量子區(qū)塊鏈: 融合量子信息技術的區(qū)塊鏈能否抵御量子霸權? 智能科學與技術學報, 2019, 1(4): 409?414 Zhang Jun, Yuan Yong, Wang Xiao, Wang Fei-Yue. Quantum blockchain: Can blockchain integrated with quantum information technology resist quantum supremacy? Chinese Journal of Intelligent Science and Technologies, 2019, 1(4): 409?414 |

| [52] |

歐陽麗煒, 袁勇, 張俊, 王飛躍. 基于區(qū)塊鏈的傳染病監(jiān)測與預警技術. 智能科學與技術學報, 2020, 2(2): 129?137 doi: 10.11959/j.issn.2096-6652.202014 Ouyang Li-Wei, Yuan Yong, Zhang Jun, Wang Fei-Yue. A novel blockchain-based surveillance and early-warning technology for infectious diseases. Chinese Journal of Intelligent Science and Technology, 2020, 2(2): 129?137 doi: 10.11959/j.issn.2096-6652.202014 |

| [53] |

Wang S, Wang J, Wang X, Qiu T Y, Yuan Y, Ouyang L W, et al. Blockchain powered parallel healthcare systems based on the ACP approach. IEEE Transactions on Computational Social Systems, 2018, 5(4): 942?950 |